- Última Entrega de esta Sesión Divulgativa ofrecida dentro de la Conferencia Anual 2016 de ISA España

CASO DE APLICACIÓN EN UNA INDUSTRIA CERVECERA

El caso que se presenta está extraído de un proyecto real. Por motivos de confidencialidad, ciertos detalles sobre la arquitectura operativa desplegada, las tecnologías adoptadas y las zonas y conductos diseñados se han ocultado y/o modificado ligeramente. Los vectores que describen los tipos de niveles de seguridad son reales. Su elaboración se realizó llevando a cabo, entre diferentes actividades de recogida de información, un análisis de riesgo operativo utilizando para ello MAASERISv2.1. A continuación se presentan los aspectos más importantes de la aplicación a este caso del marco teórico propuesto en la sección anterior.

Un importante grupo cervecero, ha decidido adaptar sus procesos y tecnologías a la Industria 4.0. Para ello ha decidido llevar a cabo programas de mejora continua en sus centros de fabricación (utilizando principalmente pensamiento, principios, prácticas de organización y herramientas Lean Manufacturing) que eliminen sus fuentes de “muda”; realizar acciones formativas a todos sus empleados para que tomen conciencia de esta nueva etapa que la compañía inicia; e incorporar tecnologías que les permitan ser más productivos, más autónomos y más seguros.

Aprovechando el despliegue de estas nuevas tecnologías, ha decidido rediseñar la topología de la red industrial de los centros de fabricación, siguiendo los preceptos y recomendaciones realizadas por la norma IEC 62443.

Se inicia este proceso en una fábrica piloto. En ella se distinguen tres grandes áreas de proceso. La primera es el área de fabricación, en el que a su vez se llevan a cabo diferentes fases como el tratamiento del agua, la molienda y la cocción, que producen el mosto como producto semi-terminado.

Tras esto se procede al enfriamiento, la fermentación, la maduración y la filtración del producto terminado. La segunda gran área de proceso es la de envasado, en la que también se llevan a cabo diferentes fases como el lavado y enjuague de botellas, la inspección de botellas, el llenado y el tapado, la pasteurización, el etiquetado y el enfardado o encanastado. Por último, la tercera gran área de proceso es la de almacenamiento, en la que se lleva a cabo el paletizado, el plastificado del palet y el traslado a almacén.

La situación inicial de la planta desde el punto de vista de su topología de red y de los dispositivos y sistemas de información en tiempo real que en ella convergen, es la siguiente. Como puede verse en la Figura 4, en la fábrica existe una única red corporativa que da servicio a todos los procesos y sistemas. En este caso, la topología utilizada es un anillo central o backbone que recorre toda la fábrica. Existe un dispositivo de capa 3 que permite enrutar tráfico.

Adicionalmente se ha realizado una segmentación lógica utilizando VLAN, ya que los switches que forman dicho anillo son gestionables y lo permiten. De estos switches centrales, cuelgan a su vez otros switches de acceso también de capa 2 (que en la figura no aparecen para simplificar la representación de la red). Por otro lado, en las distintas áreas de proceso, existen diferentes PLCs vinculados a las fases arriba descritas y diferentes sistemas HMI que permitan supervisar y controlar el proceso. Además, existe un centro de control en el que se ha desplegado un SCADA que supervisa y controla el proceso de fabricación.

Como se ha comentado anteriormente, la fábrica ha decidido rediseñar su topología de red e incorporar tecnologías tradicionalmente vinculadas a entornos 4.0. La existencia de una única red multiservicio, ha creado en más de una ocasión problemas de rendimiento en el proceso de fabricación. La incorporación de un firewall, en el que se han activado las firmas para la detección de intrusos, es una buena práctica que reduce el riesgo de infección por malware o de denegación de servicio, por ejemplo. Sin embargo, si se produjera una infección de la red, utilizando el phishing como vector de ataque, o por la utilización de algún dispositivo USB infectado, su propagación sería inmediata y afectaría gravemente a toda la red, al no existir ningún tipo de segmentación física.

En cuanto a las nuevas tecnologías que se quieren incorporar para acercar la fábrica al paradigma 4.0 destacan las siguientes. Se ha decidido instalar una serie de dispositivos que permiten la supervisión y mantenimiento remoto de redes Profibus. Se ha decidido desplegar una red WiFi para comunicar de forma inalámbrica una serie de HMI. La idea es que en la zona de envasado se instalen una serie de paneles de operador que recogen información sobre tiempos de paradas y cálculos de OEE (Overall Equipment Effectiveness). Estos paneles se comunican con un PLC concentrador (que también utiliza WiFi) que transmite en tiempo real los datos de los tiempos de parada. Para desplegar este entorno, se instalan además un punto de acceso y diferentes antenas, previa realización de un estudio de cobertura. La mayoría de fabricantes de las máquinas que conforman la zona de envasado, requieren del acceso remoto a estos equipos para realizar tareas de tele-desarrollo y tele-mantenimiento. Para ello se ha decidido instalar un servidor en el que se instalen máquinas virtuales de todos los entornos de desarrollo. Con el objetivo de apoyar los programas de mejora continua de productividad industrial, se ha decidido desplegar una solución MES que facilite la visibilidad de las órdenes de fabricación lanzadas por el módulo de producción del ERP corporativo, proporcione visibilidad de los datos de producción y proceso en tiempo real (calidad, rendimientos, históricos, consumos, producciones, etc.) y que permita integrar estos datos de nuevo en el ERP para analizar las desviaciones producidas sobre lo inicialmente planificado. También se ha decidido crear un plataforma Historian en la nube, como réplica de un Historian local para que los usuarios y la dirección puedan tener acceso remoto y seguro a los datos de proceso. Por último se ha decidido crear un sistema de mensajería automática entre person/machine y machine/person para conocer en tiempo real las alarmas más importantes asociadas a los diferentes procesos de producción.

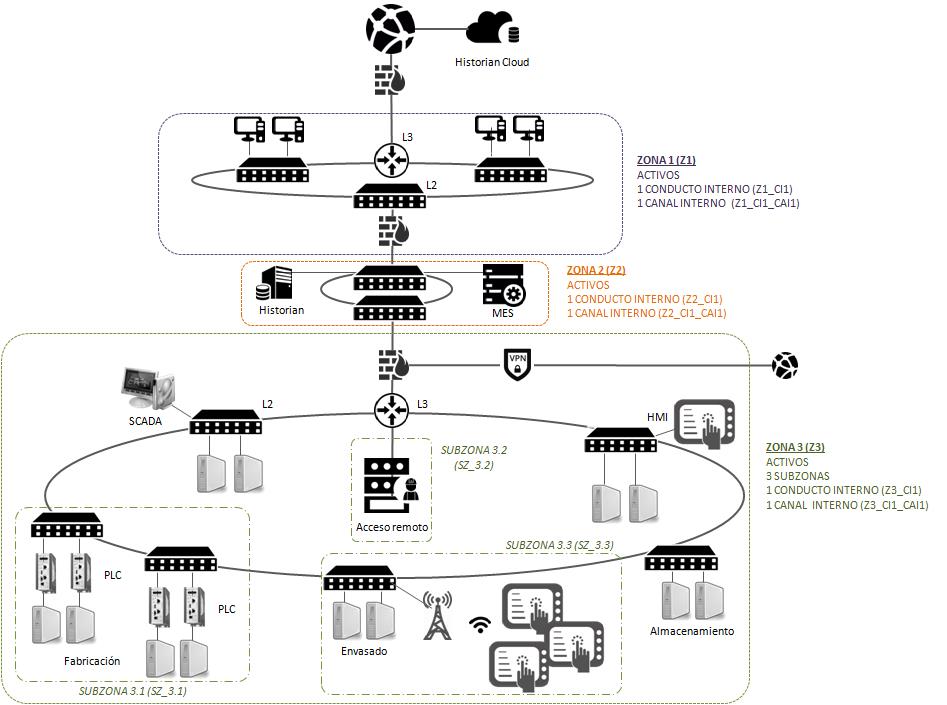

Teniendo en cuenta este contexto, la fábrica, procede a identificar zonas, conductos y canales, teniendo en cuenta los aspectos definidos por la IEC 62443 y las recomendaciones realizadas en la sección anterior. Como puede observarse en la Figura 6, tras la pertinente evaluación de riesgos, en la fábrica se crean tres zonas. La zona 1 (con código Z1) incluye los activos vinculados tradicionalmente con el entorno de las tecnologías de información (o IT). Es decir, en esta zona se han incluido, por ejemplo, los servidores de sistemas transaccionales (tipo ERP o CRM), el centro de datos corporativo, el servidor de controlador de dominio, las estaciones de trabajo, etc. Para crear esta zona, se ha procedido a realizar una segmentación física de la red, incorporando un firewall entre la zona 1 y la zona 2 (que se explica a continuación).

Dentro de la zona 1 se encuentra el conducto interno 1 (con código Z1_CI1), que coincidiría con la red IT. En este caso, el conducto interno 1 estaría formado por el dispositivo de enrutamiento L3 y los diferentes switches gestionables de capa 2. Además se ha definido un canal interno asociado a este conducto (con código Z1_CI1_CAI1). Como puede observarse en la Figura 7, se ha creado un conducto externo (con código Z1_Z2_CE) y un canal externo de confianza (con código Z1_Z2_CE_CAEC1) que permite realizar la comunicación entre las zonas 1 y 2. Se crea una zona 2 (con código Z2) en la que se incluyen activos cuya información/aplicación puede ser compartida por los usuarios/activos de las zonas 1 y 2.

Como puede observarse, la zona 2, coincide con lo que tradicionalmente se conoce como zona desmilitarizada o DMZ (red intermedia que se crea entre dos redes principales a través de dos firewalls con el objetivo de evitar el tráfico y acceso directo entre las dos redes principales, pero posibilitando la compartición de información entre ellas). En esta zona se han incluido los servidores de la aplicación MES y el servidor Historian, que tiene una réplica en un entorno Cloud para facilitar el acceso y consulta de datos de proceso y producción de forma ubicua.

Para crear esta zona, se ha procedido a realizar una nueva segmentación física de la red. Como puede observarse en la Figura 6, los firewalls que segregan las zonas 1y 2 y 2 y 3 respectivamente, permiten crear esta segunda zona.

Dentro de la zona 2 se encuentra el conducto interno 2 (con código Z2_CI1) que coincide con la red DMZ. En este caso, el conducto interno 2 estaría formado por los dos switches gestionables de capa 2 que aparecen en la figura 6. Además se le asocia un canal interno (con código Z2_CI1_CAI1).

La heterogeneidad de los activos existentes en la zona 3, hace necesario crear subzonas que tengan unos requisitos de seguridad específicos. Además, como se verá más adelante el nivel de seguridad objetivo de cada subzona es diferente. De esta manera, se procede a crear tres subzonas. La primera subzona (con código SZ_3.1) incluye los activos asociados al proceso de fabricación. Tras el correspondiente análisis de riesgos, se llega a la conclusión de que dicho proceso es crítico. Una interrupción y/o alteración del mismo, podría generar graves pérdidas económicas a la compañía.

Es por ello que se decide incrementar el nivel de seguridad de los dispositivos que controlan el proceso PLCs (en concreto 15) incorporando firewalls industriales DPI (Deep Packet Inspection). Estos firewalls aseguran que la comunicación entre los PLCs y el sistema SCADA, realizada sobre protocolo Modbus, se haga siempre sobre este protocolo y autenticando la IP y MAC de dichos dispositivos. Aunque este tipo de firewalls DPI permiten asegurar que la comunicación se realice de forma unidireccional, es decir el SCADA puede leer datos de los PLCs -ya que sólo se autorizan los Coils y Registers de lectura asociados al protocolo Modbus-, pero no puede escribir, este escenario no se contempla, debido a que desde el centro de control es necesario realizar el control del proceso. Asociado a esta subzona se crea el subconducto interno (con código SZ3.1_SCI1) que incluiría los switches L2 y los firewalls DPI.

Como se comentaba anteriormente, se va a desplegar un servidor en el que se instalen máquinas virtuales de todos los entornos de desarrollo de los PLCs asociados al proceso de envasado. Este hecho hace que se cree una nueva subzona, con código (con código SZ_3.2) en el que se incluye sólo este servidor. Como se observa en la Figura 7, el acceso a este servidor se realiza a través de un conducto externo de confianza (con código Z3_VPN_CE) y con un canal externo de confianza (con código Z3_VPN_CAEC1) a través de una VPN segura que se configura en el VPN server/firewall desplegado en la zona 3. Tras la definición de esta subzona, se establece el nivel de seguridad objetivo de la subzona 3.2, que resulta ser: SL-T (SZ_3.2) {4 4 2 1 3 3 2}.

Se crea una última subzona (con código SZ_3.3) que aglutina los sistemas HMI que se comunican vía WiFi y un PLC concentrador que recoge las señales de paro y rendimiento. Asociada a esta subzona se crea el subconducto interno (con código SZ3.3_SCI1) que incluiría el switch L2, el punto de acceso inalámbrico y los dispositivos WiFi que dan cobertura a la zona de envasado.

Por último, se ha creado un canal externo (con código Z2_Z3_CE) y un canal externo de confianza (con código Z2_Z3_CE_CAEC1) que permiten comunicar las zonas 2 y 3.

CONCLUSIONES Y TRABAJO FUTURO

En este artículo se proponen unas recomendaciones y guías que permiten definir las zonas, conductos y canales, siguiendo las recomendaciones de la IEC 62443, en una organización que decide abordar una iniciativa de Industria 4.0 y que está preocupada por la ciberseguridad de sus activos.

Se ha descrito la primera arquitectura de referencia para la Industria 4.0 (RAMI 4.0) y se ha constatado la idoneidad de la recomendación que se realiza en esta arquitectura al señalar la norma IEC 62443 como la más adecuada para desplegar programas de ciberseguridad en un contexto de Industria 4.0.

Se han clarificado alguno de los conceptos más importantes que se describen en la norma y se han propuesto recomendaciones específicas para el caso de aplicación de una organización embarcada en programas de Industria 4.0. Se han identificado las tecnologías más comunes vinculadas a la Industria 4.0, de manera que, a la hora de diseñar zonas, conductos y canales, se tengan en cuenta sus funcionalidades y características específicas.

Con un caso de aplicación real se ha demostrado cómo siguiendo todas estas recomendaciones una fábrica ha incorporado tecnologías asociadas a la Industria 4.0 y en paralelo ha puesto en marcha las mejores prácticas propuestas por la IEC 62443 para que el despliegue de estas tecnologías se haga de forma segura.

A partir de esta investigación se abren nuevas líneas de trabajo entre las que destacan entre otras, la adaptación de la metodología de evaluación de riesgos propuesta por la IEC 62443 en un contexto de Industria 4.0 o la utilización del marco de trabajo propuesto en este artículo, a otro tipo de industria como pudieran ser la industria del automóvil o la aeroespacial, sectores vinculados tradicionalmente a la Industria 4.0

Dr. Fernando Sevillano – Logitek

Dra. Marta Beltrán – Universidad Rey Juan Carlos

DISEÑO DE ZONAS, CONDUCTOS Y CANALES, SEGÚN LA NORMATIVA IEC 62443 (ISA99) EN UNA INDUSTRIA 4.0 (I*)

REFERENCIAS

-

[1] D. Gorecky; M. Schmitt; M. Loskyll; D. Zühlke: “Human-machine-interaction in the industry 4.0 era” en Industrial Informatics (INDIN), 2014 12th IEEE International Conference, pg. 289 – 294, 2014.

-

[2] I. Garbie; “Sustainability in Manufacturing Enterprises: Concepts, Analyses and Assessments for Industry 4.0 (Green Energy and Technology)”. Springer; Edición: 1st ed. 2016.

-

[3] O. Sauer: “Delopments and trends in shopfloor-related ICT systems” en Industrial Engineering and Engineering Management (IEEM), 2014 IEEE International Conference, pg. 1352 – 1356, 2014.

-

[4] D. Schulz: “FDI and the Industrial Internet of Things” en Emerging Technologies & Factory Automation (ETFA), 2015 IEEE 20th Conference, pg. Pages: 1 – 8, 2015.

-

[5] “Recommendations for implementing the strategic initiative INDUSTRIE 4.0”. Abril 2013. http://www.acatech.de/fileadmin/user_upload/Baumstruktur_nach_Website/Acatech/root/de/Material_fuer_Sonderseiten/Industrie_4.0/Final_report__Industrie_4.0_accessible.pdf

-

[6] “German Standardization Roadmap, Industry 4.0, Version 2”. Enero 2016.https://www.vde.com/en/dke/std/Documents/RM_Industrie%2040_V2_EN.pdf

-

[7] C. Lesjak; D. Hein; J. Winter: “Hardware-security technologies for industrial IoT: TrustZone and security controller” en Industrial Electronics Society, IECON 2015 – 41st Annual Conference of the IEEE, pg. 002589 – 002595, 2015.

-

[8] ISA99/IEC 62443. Marzo 2016, http://isa99.isa.org/ISA99%20Wiki/Master-Glossary.aspx

-

[9] IEC 62443-1-1 Models and Concepts . Marzo 2016. http://isa99.isa.org/ISA99%20Wiki/WP-1-1.aspx

-

[10] F.Sevillano y M.Beltrán. “Metodología para el Análisis, Auditoría de Seguridad y Evaluación del Riesgo Operativo de Redes Industriales y Sistemas SCADA (MAASERISv2.1). Septiembre 2015. JNIC 2015